IoT sicher gemacht: Firmware-Management und Monitoring, die wirklich schützen

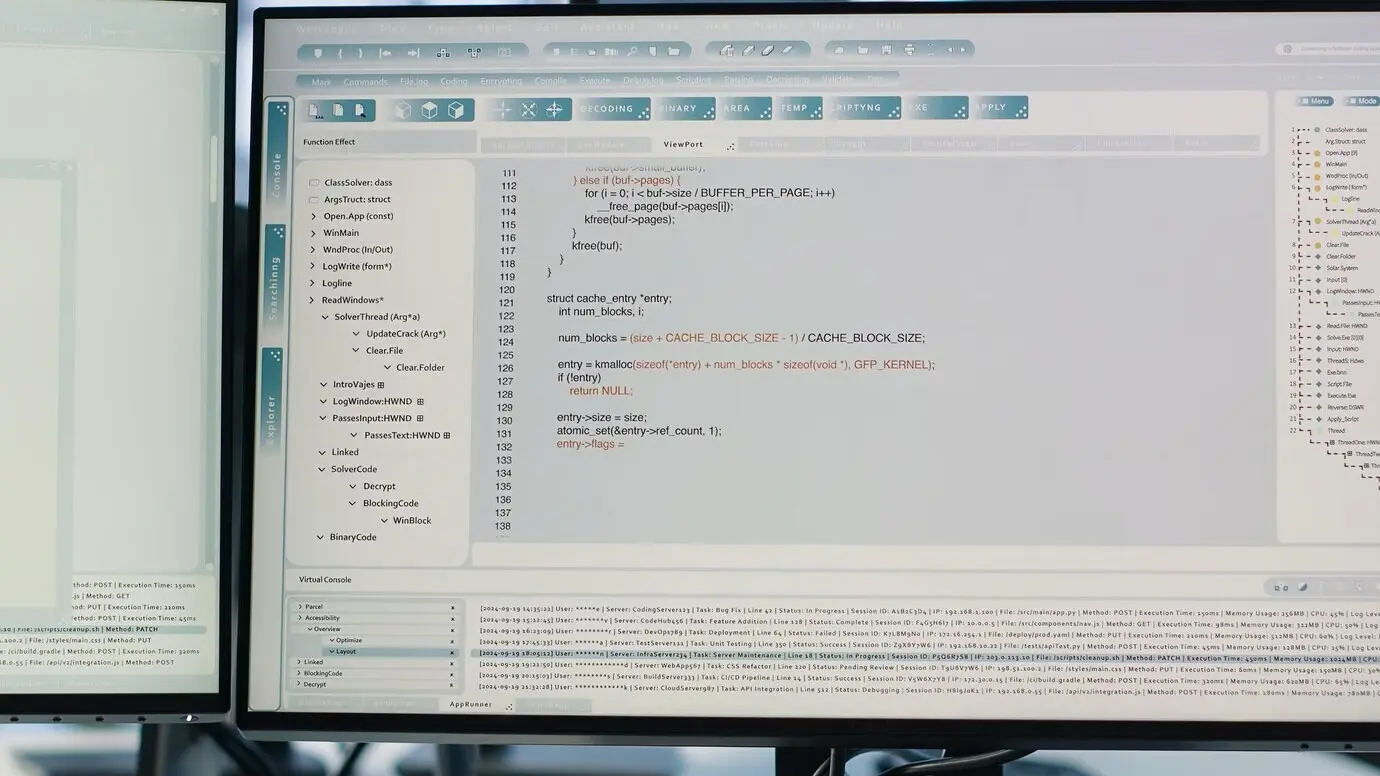

Vertrauenskette vom Build bis ins Feld

Sicheres Booten, Rollback‑Schutz und atomare Updates

Telemetrie, Metriken und Anomalieerkennung, die Handeln auslöst

OTA ohne Zittern: Staged Rollouts und Canary‑Geräte

Lieferkette und Betriebshärtung zusammen denken

Privatsphäre, Transparenz und Vertrauen in vernetzten Produkten

Architekturmuster für unterschiedliche Gerätekategorien

Mikrocontroller: leichtes FOTA unter harten Randbedingungen

Bei stark begrenztem Speicher zählt jeder Block. Dual‑Bank‑Layouts, komprimierte Deltas und prüfbare Header ermöglichen sichere Updates ohne externe Speicherchips. Ein schlanker Bootloader mit Signaturprüfung schützt die Wurzel des Vertrauens. Telemetrie bleibt sparsam: wenige, aussagekräftige Zähler und seltene Heartbeats. Energiechecks verschieben Updates bei knapper Batterie. So bleiben Sensoren über Jahre wartbar, ohne Wartungsbesuche zu provozieren, und sicher, ohne Rechenbudget zu verschwenden.

Linux‑Geräte: atomar, containerisiert und rückrollbar

Für reichhaltige Systeme bewähren sich atomare Dateisysteme und A/B‑Schemata. Container kapseln Anwendungen, sodass Basis‑OS und App‑Schichten getrennt aktualisierbar sind. Policies definieren, wann was zuerst geht, und Telemetrie misst Effektivität. Rollbacks sind ein Klick statt einer Panik‑Operation. Mit signierten Images, Inhaltsadressierung und Proxy‑freundlichen Transporten gelingen Updates auch hinter restriktiven Firewalls. Das Ergebnis ist eine Plattform, die sowohl Experimentierfreude als auch Betriebssicherheit unterstützt.

Industrielle Gateways und sicherheitskritische Umgebungen

Hier zählen planbare Wartungsfenster, Freigaben durch Qualitätssicherung und klare Fallback‑Pfade. Updates werden im Schattenmodus validiert, bevor sie aktiv werden. Netzsegmente sind strikt, Zertifikate kurzlebig, Protokolle deterministisch. Monitoring erfasst Prozessrelevantes, nicht nur IT‑Signale. Wenn etwas aus dem Takt gerät, greift eine definierte Notbetriebslogik. So verbinden sich Sicherheitsanforderungen aus OT‑Welt mit moderner Update‑Praxis, ohne Produktionsziele oder Zulassungen zu gefährden.

Praktischer Fahrplan: kleine Schritte, klare Ziele, gemeinsamer Austausch

All Rights Reserved.